Falha crítica coloca 500 milhões de usuários do WinRAR em risco por descompactar um arquivo

Uma falha crítica na execução remota de código WinRAR poderia colocar 500 milhões de usuários em risco de terem seus computadores comprometidos se eles simplesmente abrissem um arquivo compactado infectado, mas a empresa por trás do WinRAR basicamente menosprezou a vulnerabilidade.

500 milhões, sim, meio bilhão de usuários do WinRAR estão em risco de serem comprometidos graças a uma falha crítica que poderia permitir que hackers assumam o controle dos computadores das vítimas. O mundo ficou em alerta por meio da lista de discussão Full Disclosure, sobre uma vulnerabilidade em execução remota de código na versão mais recente do WinRAR, 5.21. Se o bug crítico no WinRAR é explorado por um atacante, então o sistema da vítima pode ser comprometido simplesmente abrindo o arquivo.

Seja filme, música, aplicações, fotos, imagens, jogos ou qualquer outra coisa, se é um arquivo digital, então você pode provavelmente compactá-lo ou descompactá-lo. Você pode ter usado a popular ferramenta WinRAR para compactar ou descompactar um RAR, ZIP, 7Z, TAR, EXE, ISO, CAB ou outro arquivo suportado. Digamos, por exemplo, que você tem um arquivo torrent. Neste caso, se você usou a última versão do WinRAR para descompactar um arquivo que continha código malicioso, ele será executado imediatamente após descompactar o arquivo infectado. Isto poderia levar a não somente comprometer o computador, mas potencialmente também sua rede.

Se você não sabe, uma vulnerabilidade de execução remota de código é especialmente desagradável. Bugs em um sistema comum de vulnerabilidades (CVSS) com pontuação de 7 a 10 são considerados de “alta” gravidade. A falha crítica no WinRAR foi atribuída uma pontuação de 9,2 pelo pesquisador de segurança que descobriu como um usuário apenas tem de abrir um arquivo infectado para o dispositivo a ser comprometido por um invasor. Não são necessárias sofisticadas habilidades de invasão para começar a explorar. Como o procedimento para exploração deste 0-day já está divulgado, espera-se que os atacantes iniciem as explorações desta vulnerabilidade em breve.

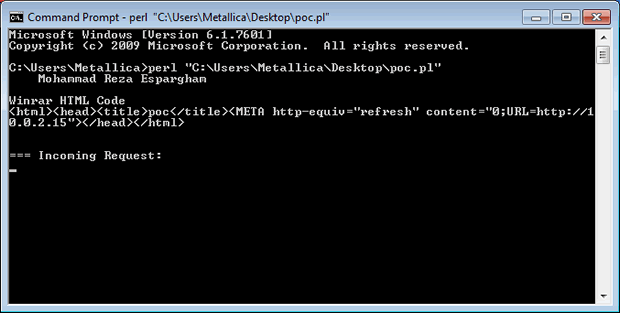

O pesquisador iraniano de segurança Mohammad Reza Espargham, que publicou a prova de conceito (PoC) e as etapas manuais necessárias para reproduzir a exploração, explicou: “A vulnerabilidade de execução de código pode ser explorada por atacantes remotos sem uma conta de usuário com privilégios ou interação do usuário. ”

Espargham postou um vídeo, que, ironicamente, contém “fo0l” na URL, mostrando como o PoC funciona.

Pode haver algum debate, pelo menos por um invasor sobre quem realmente descobriu a falha como R-73eN alega ter publicado a mesma façanha usando Python antes que ele fosse reescrito em Perl e publicado um dia depois. R-73eN disse de sua descoberta: “Uma janela com cargas de título de notificação expirada, lembrando o usuário comprar o WinRAR para remover os anúncios. Uma vez que esta utiliza uma conexão HTTP, podemos usar [a] man-in-the-middle para ganhar a execução remota de código.”

A PoC de Espargham pode não funcionar direito fora da caixa, mas ela funciona depois de algumas mudanças. Funcionou para o pesquisador da Malwarebytes Pieter Arntz depois que ele fez “mudanças triviais.”

Arntz explicou:

Basicamente, o ataque usa a opção de escrever código HTML no visor de texto ao criar um arquivo SFX, como você pode ver abaixo:

O atacante pode usar isso para executar código malicioso no computador da pessoa que abra o arquivo SFX.

Enquanto acredita-se que uma atualização rapida seria iminente antes de os atacantes usarem a falha crítica, isso pode não acontecer. Embora Espargham acredite que todas as versões do WinRAR podem ser vulneráveis, a RARLAB, fabricante do WINRAR, pensa que o PoC é “inútil”.

“Um invasor mal-intencionado pode tomar qualquer executável, arquivá-lo e distribuir aos usuários. Este fato por si só torna uma discussão sobre vulnerabilidades em arquivos SFX inútil “, escreveu RARLAB. “É inútil procurar supostas vulnerabilidades no módulo SFX ou possíveis correções, porque, como qualquer arquivo exe, um arquivo SFX é potencialmente perigoso para o computador do usuário por design. Assim como para qualquer arquivo .exe, os usuários devem executar arquivos SFX somente se tiverem certeza de que esse arquivo é recebido de uma fonte confiável. Os arquivos SFX silenciosamente podem executar qualquer arquivo contido no arquivo exe e esta é a característica oficial necessária para instaladores de software. ”

Na verdade, RARLAB sugeriu que há formas menos complicadas de comprometer silenciosamente um usuário RAR do que usar o PoC.

Mas a Malwarebytes não menosprezou a vulnerabilidade; pelo contrário, aconselhou os usuários do WinRAR “para serem mais vigilantes ao manusearem arquivos indesejados SFX compactados. Foram aconselhados a baixar a nova versão assim que uma atualização for disponibilizada.”

Veja o conteúdo completo (em inglês) no link.

Blog SegInfo – Segurança da Informação – Tecnologia – Notícias, Artigos e Novidades

http://feedproxy.google.com/~r/seginfo/~3/tFlO6rIPrcA/