Videoaulas – Hardware Hacking, esse é o conteúdo do treinamento: https://go.hotmart.com/Q34601203W?dp=1

1 – Olá eu sou o Prof. Julio!

2 – Introdução ao Hacking de Hardware para Roteadores

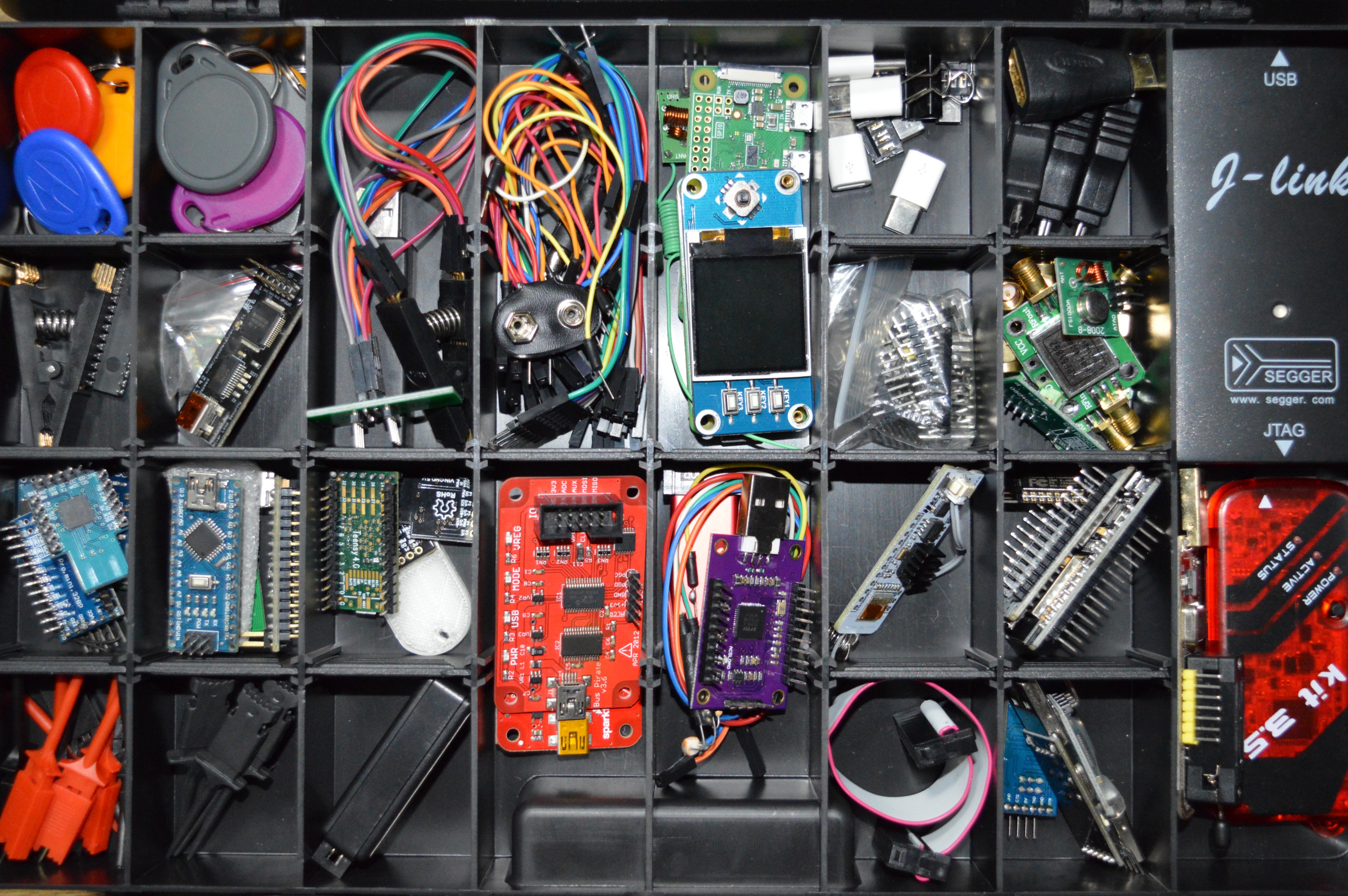

3 – Conversor Serial para USB

4 – Dump de Memória Flash Usando o CH341A

5 – Conheça a Técnica de Nand Glitching

6 – Introdução ao Bus Pirate

7 – Bus Pirate como Conversor Serial para USB

8 – Extraindo Firmwares com o Bus Pirate

9 – Analisando Dump com o Binwalk

10 – Sniffing do Protocolo i2c com o Bus Pirate

11 – Ataque de i2c Replay com o Bus Pirate

12 – Aprenda a Utilizar um Osciloscópio

13 – Ataque Tap and Ghost

14 – Ataque por Ultrassom

15 – Usando o Jtagenum com Arduino

16 – Software OpenOCD para JTAG

17 – Dump de Memória Através do JTAG

18 – Introdução ao Arduino

19 – Encontrando Projetos de Eletrônica

20 – Tipos de Arduino e Projetos Relacionados

21 – Arduino Hello World

22 – Buscando Performance no Arduino

23 – Hardware Gestor de Senhas

24 – Automatizando Trapaças em Jogos com Arduino

25 – Trapaças Baseadas em Hardware Para Jogos de FPS

26 – Usando um Digispark como Rubberducky

27 – Modificando Seu Script para Digispark

28 – Apresentando o Proxmark3

29 – Proxymark3 na Prática

30 – Outro Leitor e Gravador de RFID

31 – Usando o Mifare Classic Tools

32 – Faça o Seu WiFi Deauther com ESP8266

33 – Uma Introdução a Analisadores Lógicos

34 – Analisadores Lógicos e o Protocolo I2C

35 – Projeto P4wnP1 com Raspberry Pi

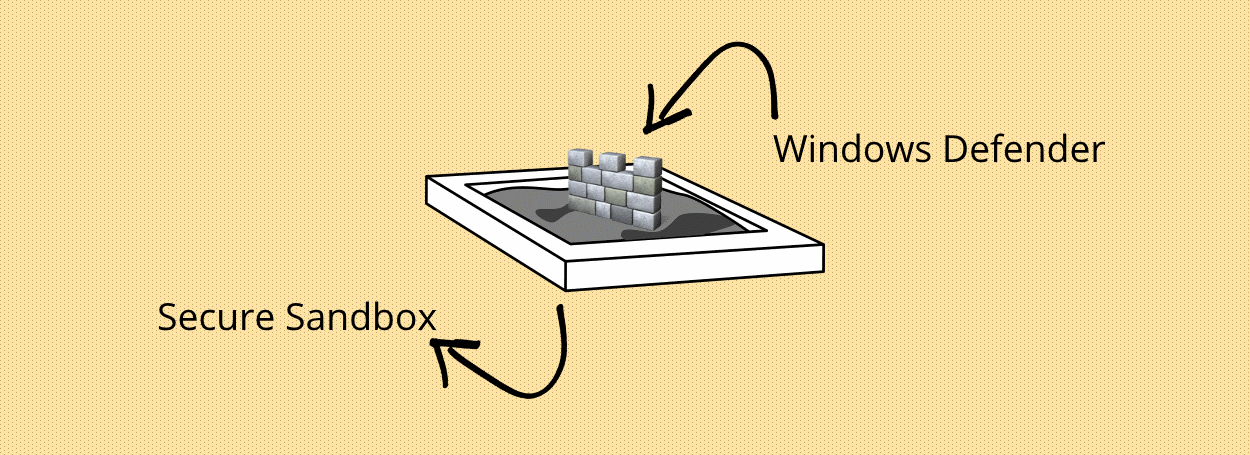

36 – Resolva os Problemas no Projeto P4wnP1 com Windows 10

37 – PicKit 3 para Programação de CI’s Pic

38 – Ft232h Como Alternativa ao The Shikra

39 – Bit Banging com Ft232h

40 – Prototipagem com M5

41 – Projetos Para M5StickC

42 – Aprenda a Utilizar um Testador de Componentes

43 – Microscópios e Estações de Ar Quente para Eletrônica

44 – Programador Universal para Dump de Memórias

45 – Introdução ao Rádio Definido por Software

46 – Utilizando o SdrSharp

47 – Analisando Espectro RF com o RTL-SDR

48 – Implementando um IMSI Catcher

49 – Operando o Projeto Rtl-433 com RTL-SDR

50 – Clonando Controles RF com o Arduino

51 – Utilizando o Raspberry Pi como Transmissor de RF

52 – Conheça um Ataque de Tempest na Prática

53 – Utilizando o HackRF com PortaPack

54 – Firmware Mayhem para Hackrf + Portapack

55 – Introdução aos Ataques de Fault Injection

56 – Ataque de Clock Fault Injection na Prática

57 – Atacando por Voltage Fault Injection

58 – Conclusão e Estudos Futuros